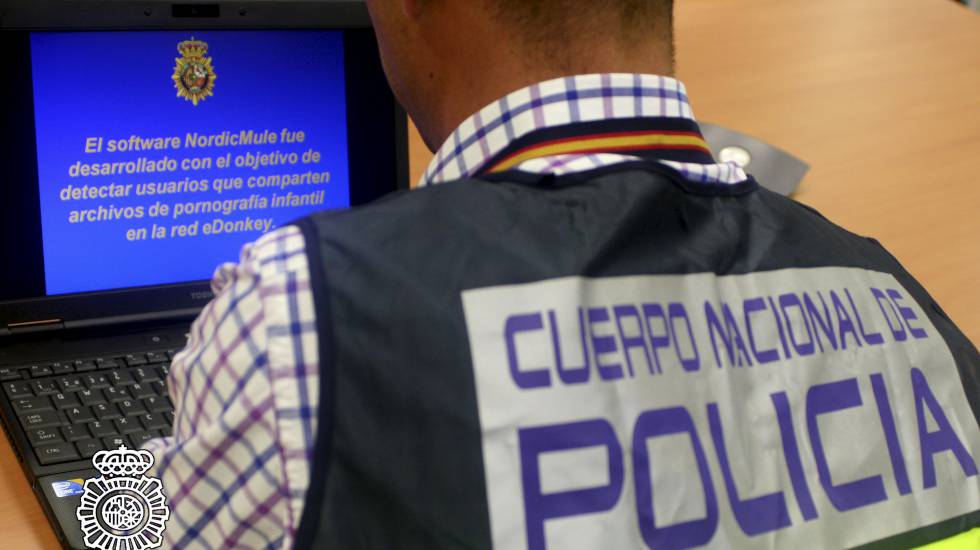

Un agente revisa un ordenador en una operación contra la pornografía infantil. POLICÍA

'Scam', 'phising'… cómo protegerse de las amenazas evitando que conozcan nuestro móvil

Por muy avezado que sea un usuario en el uso de internet o el móvil, prácticamente nadie es inmune ante un ataque de los hackers o mediante engaños. La conocida técnica del phising es cada vez más sofisticada y es muy fácil caer en el engaño con consecuencias desastrosas para el usuario. Esta trampa consiste en engañar al usuario mediante una página web, email o SMS falsos, a través de los cuales los amigos de lo ajeno se hacen con su más preciado botín: las claves de acceso a un servicio determinado. Con estas claves y conociendo la debilidad humana de repetir la contraseña en casi todos los servicios, pueden acceder a múltiples cuentas nuestras en internet.

Las diferentes empresas y servicios han adoptado diferentes capas de protección y entre ellas, la verificación en dos pasos -consistente en enviar un código temporal mediante SMS o llamada al móvil- se ha convertido en el mejor garante para mantener nuestras cuentas a buen recaudo. Sin embargo, los hackers están logrando franquear también este acceso y lo hacen por la puerta grande: portando el número de móvil a su titularidad, con lo que ahora, lo más recomendable es utilizar aplicaciones para la generación de tokens como Microsoft Authenticator, Google Authenticator o servicios de tercerosque lo incluyen. Así las cosas, el número del móvil se ha convertido en la presa más codiciada y es fundamental protegerla.

¿Es factible que una suplantación de identidad permita portar una línea a otra persona? Desde Telefónica tranquilizan al usuario al afirmar la existencia de unos protocolos establecidos por el organismo regulador en las portabilidades y que proporcionan “muchas garantías” a la hora de determinar que la persona que solicita un cambio de titularidad “es la que dice ser”, según explica a EL PAÍS, Mar Díaz Varela, del área de prensa del operador de telefonía.

En cualquier caso, estas son algunas recomendaciones de seguridad:

Ocultar nuestro número móvil siempre que sea posible

Sabiendo que el número de teléfono se ha convertido en un preciado botín por los hackers, la primera y evidente deducción consiste en evitar hacerlo público en la medida de lo posible. No publicarlo en redes sociales y evitar que se haga público de alguna manera en la red; en este sentido, hay que tener cuidado con los registros de dominios, que si no son privados ponen al descubierto nuestros datos personales y entre ellos, el número de teléfono.

¿Evitar la verificación en dos pasos mediante SMS?

Comentábamos antes que la verificación en dos pasos (la que emplea el número de móvil como respaldo) se había convertido en la mejor protección para el usuario ante el ataque de los hackers, pero paradójicamente también puede ser una peligrosa puerta de entrada que permitiría el ‘robo’ de nuestro número de móvil. En este sentido, gigantes como Google están comenzando a recomendar a sus clientes a evitar el uso exclusivo del SMS como verificador del acceso, y en su lugar, proponen las alertas push en las cuentas que reciben una solicitud de acceso. De esta manera, cada vez que alguien intente acceder a nuestra cuenta validándose mediante SMS, adicionalmente recibiremos un mensaje mediante notificación o email, que requerirá que confirmemos que somos realmente nosotros. Esta capa adicional de seguridad es empleada también por otros grandes como Apple, Facebook o Dropbox.

Nunca introducir las credenciales solicitadas por email sin confirmación

Pero probablemente, la mayor vulnerabilidad en relación con el usuario se encuentre, hoy por hoy, en el correo electrónico. Los ataques mediante phisingson cada vez más sofisticados y resulta realmente difícil discernir desde el punto de vista del usuario qué email es real y cuál no. El envío de correos electrónicos falsos es un método relativamente sencillo y económico para los hackers, y se ha convertido en un mal endémico en lo que respecta a la seguridad del usuario. Uno de los últimos ataques ha resultado tan real, que la propia Apple -afectada por el mismo- ha tenido que salir al paso con una serie de recomendaciones al usuario para asegurarse que el correo es real. Básicamente, la firma de Tim Cook revela unas reglas de oro que todo quien abra un email debe saber: nunca se piden los números de la tarjeta de crédito ni datos bancarios empleando este formato. En cualquier caso y como criterio general, mejor no responder ni atender lo solicitado en el email si no estamos plenamente seguros de su procedencia.

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.